- Les premières notions dans la cybersécurité

Au cours des dernières décennies, l’informatique est devenue une partie intégrante du milieu de travail. Nous vivons maintenant dans un monde plus avancé sur le plan technologique qui, en plus d’être un avantage pour l’écosystème des affaires, nous expose à un plus grand risque de cybercriminalité.

Le hacking est un ensemble de techniques permettant d’exploiter les

possibilités, failles et vulnérabilités d’un élément informatique.

Le hacking ou piratage éthique décrit l’activité de hacking

lorsqu’elle n’est pas malveillante. Ainsi, le piratage éthique désigne

le processus par lequel un hacker bienveillant également baptisé “white

hat” accède à un réseau ou un système informatique avec les mêmes outils

et ressources que son confrère malveillant, “black hat” , à la

différence qu’il y est autorisé.

Cette pratique séduit de plus en plus d’entreprises craignant la

fuite ou la compromission de leurs données confidentielles.

Concrètement, le hacker éthique va contourner les règles de sécurité de

la société et organiser une attaque informatique afin de détecter les

failles du système d’information et les différents points de

vulnérabilité. En effet, pour contrer un pirate informatique mal

intentionné, il faut penser et agir comme lui.

Les compétences

L'évaluation de vulnérabilité permet de : recueillir des informations sur les tendances de sécurité, les menaces et les attaques. trouver des faiblesses et les signaler à l'administrateur. prévenir les problèmes de sécurité

La lutte contre les cyberattaques n'est pas facile, mais on peut commencer par nous informer.

- Informer

- Mettez à jour vos outils régulièrement.

- Utilisez un antivirus et un pare-feu.

- Sauvegardez votre données.

- Choisissez des mots de passe uniques.

Pourquoi la cybersécurité

La cybersécurité est la mise en œuvre d’un ensemble de techniques et de solutions de sécurité pour protéger la confidentialité, l’intégrité et la disponibilité des informations. Cette protection doit couvrir tout le cycle de vie des données, de leur génération et traitement, à leur transfert, stockage et élimination.

Les particuliers et les entreprises sont confrontés chaque jour à différents types de menaces numériques. Ces menaces peuvent être une attaque informatique ou un acte d’espionnage dans le but de voler des données personnelles, une attaque ciblée afin d’obtenir un avantage économique (avec le vol de banques de données ou des ransomwares) ou du cyberterrorisme qui vise à créer un état d’insécurité et de méfiance dans les grands groupes.

Détection, qualification et analyse d’informations pertinentes

Audit d’un système de sécurité informatique

Préparation d’un système de défense pour repousser les attaques

Simulation d’intrusion

Formation certifiante dédiée aux spécialistes de la cybersécurité qui sont responsables des tests de pénétration et de la gestion des vulnérabilités

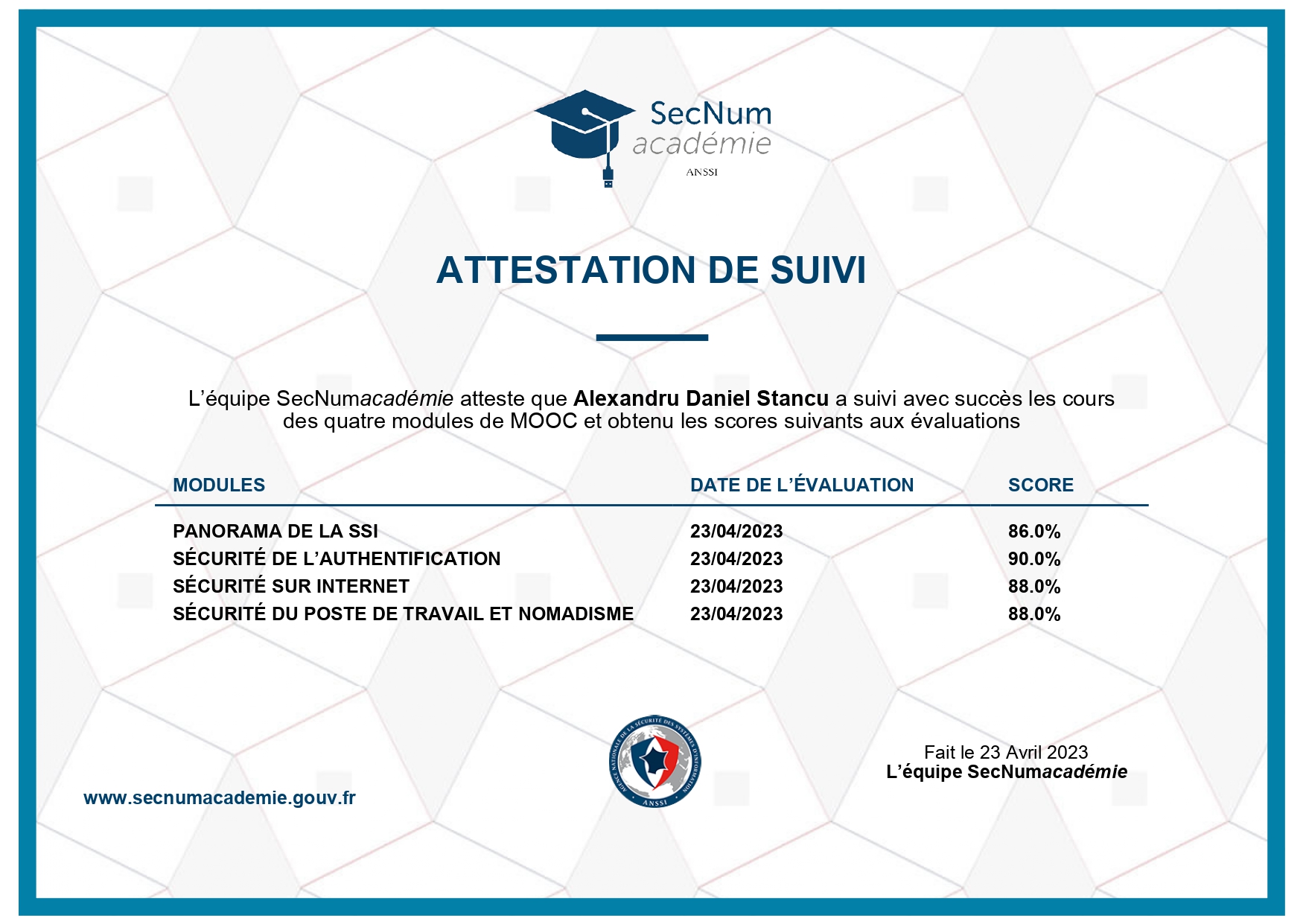

Attestation de suivi SECNUM de l’ANSSI obtenue en cybersécurité

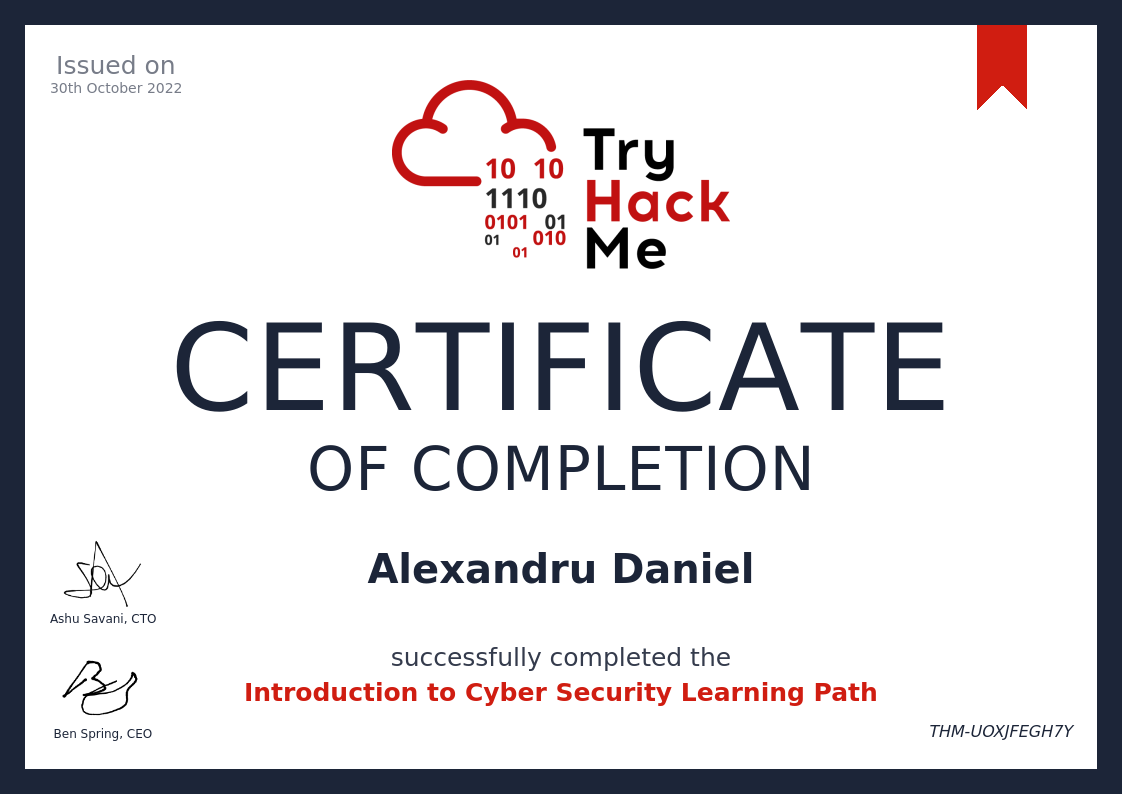

- Premiers pas pour les débutants dans la cybersécurité

- Formations dans le début du pentesting ou test d'intrusion

- Formations et conseils pour éviter les arnaques

- Formations et conseils pour une bonne sécurité informatique à la maison

This website uses cookies to ensure you get the best experience on our website.